Privileged Access Management

Schutz vor Missbrauch privilegierter Zugänge

Von privilegierten Benutzerkonten gehen erhebliche Gefahren aus. Fahrlässigkeit beim Umgang mit Zugangsdaten oder der Missbrauch von erweiterten Berechtigungen können weitreichende Schäden nach sich ziehen. Dazu gehören Datendiebstahl oder Systemausfälle und daraus resultierende Umsatzeinbußen, Strafen oder Reputationsverlust.

Manuelle Prozesse für das Management von Benutzerkonten, Passworten und Berechtigungen sind aufwändig und fehleranfällig. Bei gemeinsamer Nutzung von Administratorkonten ist die Zurechenbarkeit von Aktionen nicht gegeben. Im Ernstfall ist mangels geeigneter Aufzeichnungen oft nicht nachvollziehbar was genau geschah, wodurch sich Fehlerbeseitigung und/oder Beweisführung schwierig gestalten.

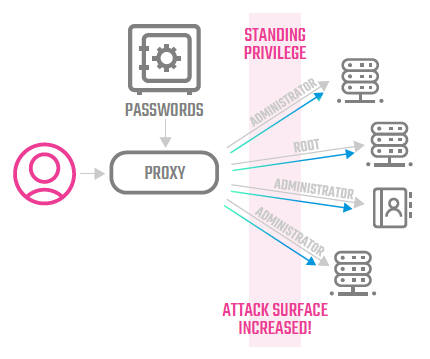

Studien belegen einhellig, dass privilegierte Benutzerkonten das Haupteinfallstor für Cyberkriminelle darstellen. Hier bietet sich auch deshalb so viel Angriffsfläche, weil es i.d.R. viel zu viele solcher Konten gibt – unnötigerweise dauerhaft und mit zu vielen Rechten ausgestattet. Traditionelle Methoden der Bedrohungsabwehr konzentrieren sich auf die Verwaltung dieser „Standing Privileges“. So wird aber aber nicht die Wurzel des Problems angegangen. Viel wirkungsvoller wäre es, diese sensiblen Konten zu deaktivieren, wenn sie nicht gebraucht werden.

Unsere Lösung:

Der Stealthbits Privileged Activity Manager (sbPAM) funktioniert auf Basis kurzlebiger Konten („Ephemeral Accounts“), die nur so lange existieren bzw. dynamisch mit den Berechtigungen ausgestattet sind, wie sie momentan benötigt werden. Ruhende Konten sind nicht mit Berechtigungen ausgestattet und daher nicht angreifbar. In der Phase vor einer Sitzung kann ein Konto erstellt/aktiviert und Rollen zugewiesen werden. Die Sitzungsphase bestimmt die Art der Aktivität (z.B. interaktive Serveranmeldung, Anwendungsstart). Die Phase nach der Sitzung stellt sicher, dass die Berechtigungen der für die Aktivität verwendeten Konten zurückgesetzt werden. Optional können die Konten deaktiviert oder entfernt werden.

Ausufernde Komplexität wirkt sich bei der Umsetzung wirkungsvoller Sicherheitskonzepte nachteilig aus. Daher liegen dem Design von sbPAM Einfachheit und leichte Bedienbarkeit zugrunde – ohne, dass Sie dabei in Sachen Leistungsfähigkeit Abstriche machen müssen!

Der Funktionsumfang von sbPAM:

Einfache Konfiguration

Im Vergleich zu anderen vergleichbaren Verwaltungsinstrumente bietet sbPAM ein einfaches und unkompliziertes PolicyManagement, welches aus drei Grundelementen besteht:

- Benutzer: Administratoren, welche einen privilegierten Zugriff benötigen

- Ressourcen: Systeme oder Anwendungen

- Aktivitäten: Schritte zum Einrichten, Überwachen und Löschen von Berechtigungen

Eine Reduktion der Komplexität bei der Verwaltung und Erteilung von Privilegierten Berechtigungen ist der Schlüssel zur Erhöhung der Sicherheit und Einhaltung der Governance Vorgaben. Zugriffe auf kritische Infrastrukturen benötigen klare und verständliche Richtlinien, welche aber auf die Bedürfnisse und Anforderungen jeder Umgebung adaptiert werden können. Die Konfigurationsmöglichkeiten von sbPAM unterstützen diesen Anforderungen im hohen Masse.