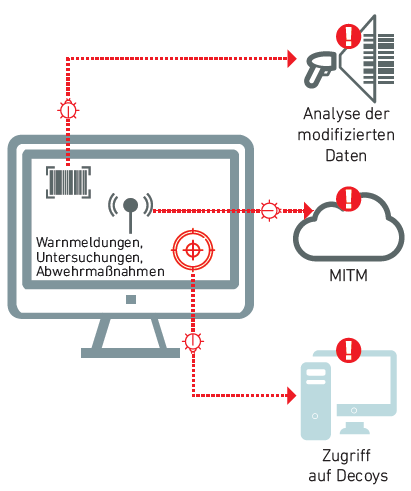

Network Analysis & Deception

Umfassende Transparenz

Der Schutz moderner internationaler Unternehmen ist kein Kinderspiel. Die Netzwerke müssen zahlreiche Technologien unterstützen und etliche Anforderungen erfüllen. Dazu gehören unter anderem Cloud-Computing, On-Premises-Systeme, mobile Mitarbeiter, diverse Datenschutzvorschriften und -gesetze sowie plattformübergreifender Gerätesupport. Die letzten Jahre haben gezeigt: Sicherheitsteams können komplexe Netzwerke nur schützen, wenn sie einen umfassenden Überblick über die Umgebung haben.

Die Herausforderung:

- Erkennung von Angreifern, böswilligen Insidern und Malware in Netzwerken und Cloud-Umgebungen

- Generierung zuverlässiger Warnmeldungen und nahezu keiner/keiner Fehlalarme

- Automatisierung der Workflows für die Untersuchung und die Bedrohungsabwehr

- Steigerung der Produktivität von Sicherheitsanalysten

- Identifizierung der TTPs (Taktiken, Techniken und Prozesse) der Hacker zur Verbesserung der Abwehrmaßnahmen

Unsere Lösung:

Unsere Deception-Lösung:

Verschiedene Decoy-Varianten für zuverlässige Warnmeldungen – von realen Betriebssystemen bis zu Emulation-VMs

Leider betrachten die meisten Unternehmen ihre Umgebungen immer noch als Ansammlung separater Komponenten, die irgendwie zusammenarbeiten – von Benutzern genutzte Endgeräte hier, Server dort. Für den Netzwerk- und den Desktopbereich sind unterschiedliche Teams mit jeweils eigenen Zielen verantwortlich. Informationssicherheitsteams können es sich jedoch nicht leisten, ihre Umgebung als Flickwerk zu betrachten. Sie müssen das Zusammenspiel der einzelnen Komponenten verstehen, damit sie das Unternehmensnetzwerk so sehen, wie es auch die Angreifer betrachten, und es effektiv verteidigen können.

Partner